Internet of Threats - Parte I - 31/05/2023

IoT · Software Defined Radio (SDR) · Geopolítica

1. Internet of Threats - Parte I

0. Intro

1. Resumen

1. Breve contexto del mundo IoT

2. ¿Por qué la ciberseguridad en IoT es tan desafiante?

3. Infraestructura crítica y geopolítica

0. Intro

El 16 de Noviembre del 2015 un hacker no identificado logró acceder a la base de datos de VTech Learning Lodge, una plataforma en línea utilizada por los clientes de VTech para descargar aplicaciones, juegos y contenido educativo en dispositivos electrónicos que la misma compañía producía. La base de datos comprometida contenía la información de aproximadamente 6.4 millones de niños y 4.8 millones de adultos. Entre los datos expuestos se encontraban nombres, direcciones de correo electrónico, contraseñas, direcciones IP, direcciones físicas de los padres así como también información de los niños, sus nombres, géneros, fechas de nacimiento y en algunos casos, fotografías.

Afortunadamente, el hacker que había descubierto la vulnerabilidad no tenía malas intenciones ya que no vendió los datos y notificó el problema a la compañia.

La empresa no utilizaba un cifrado seguro en sus comunicaciones; las contraseñas de los clientes estaban protegidas con sistemas de cifrado deficientes y además, la base de datos expuesta no contaba con las mínimas medidas adecuadas para prevenir intrusiones. En el año 2018, VTech llegó a un acuerdo con la Federal Trade Commission (FTC) en los Estados Unidos, pagando una multa de $650,000 dólares por violar la Ley de Protección de la Privacidad Infantil en Línea, la cual exige que las empresas que recopilan datos de menores de edad tomen medidas adicionales para protegerlos.

En el mundo de la ciberseguridad incidentes como este hay por montones, sin embargo a título personal pienso que es uno de los más emblemáticos y por una razón bastante especial, es uno de los primeros casos en donde no solamente se compromete el software, en este caso una base de datos, sino que además es comprometido el dispositivo electrónico que utiliza este software, el cual una vez es vulnerado pasa a ser manejado de forma remota por el atacante. Ese tipo de dispositivo electrónico es parte de la Internet de las Cosas. Seguramente ya conoces este concepto o lo habrás visto en alguna parte de internet resumido por la siglas I mayúscula, o minúscula y T mayúscula (IoT). En palabras simples la Internet de las Cosas no es más que un ecosistema de dispositivos físicos interconectados que recopilan, procesan y comparten datos a través de internet gracias a sensores, software y tecnologías de comunicación integrados. La seguridad de este tipo de redes, tanto a nivel físico como digital, suele ser un punto crítico dada la sensibilidad de los datos que manejan, en este caso los datos de 6.4 millones de niños.

1. Resumen

La investigación que les presentaré a continuación tuvo como objetivo llevar a cabo una auditoría de ciberseguridad en una infraestructura de la Internet de las Cosas conocida como Long Range Wide Area Network (LoRaWAN). LoRaWAN es uno de los muchos protocolos de comunicación que utilizan los dispositivos inalámbricos, usualmente en contextos industriales, para comunicarse entre ellos. Esta investigación fue realizada a finales del año 2023 en un edificio X en la ciudad de Barcelona en España, motivada precisamente por casos como los de la compañia VTech y cuyo propósito era conocer y analizar los distintos componentes de dicha infraestructura, identificar los protocolos de comunicación involucrados, sus procesos de seguridad internos y potenciales vulnerabilidades. Para este ejercicio, utilicé una herramienta de bajo costo (50 euros) y de fácil acceso (AliExpress) llamado doongle RTL SDR v4, un dispositivo electrónico perteneciente a la familia de los denominados Software Defined Radio (SDR), equipos electrónicos que utilizan software para captar señales de radio. En la segunda parte de esta investigaciíon explico en detalle para qué sirve y como se utiliza.

Fuente: Elaboración propia

De momento, es necesario detenerme a realizar un estudio sobre el estado del arte de la Internet de las Cosas. Este era mi primer acercamiento a este campo desde la ciberseguridad, por lo cual, me pareció necesario realizar este primer esfuerzo. Para sorpresa mía, este estudio resultó ser lo más interesante de todo el proyecto ya que rápidamente me logré dar cuenta de que lo que conocemos de esta tecnología hoy en día es solo un pincelazo de lo que llegará a ser en los próximos años.

1. Breve contexto del mundo IoT

El mundo IoT crece a un ritmo acelerado y no es tarea fácil dimensionar la velocidad con que lo hace. Los ciudadanos que no trabajan en temas relacionados a las Tecnologías de la Información (TI) logicamente no saben o no dimensionan cómo este mundo replantea diariamente la forma en como interactuamos con dispositivos electrónicos, especialmente en lo que se refiere al manejo de nuestros datos personales. Ciudades inteligentes como aparcamientos, meteorología o agricultura, procesos industriales como el seguimiento de activos o la climatización de una fábrica, seguridad vial como el control de inundaciones u hogares inteligentes como sistemas de alarma y domótica son solo algunas de las áreas que la Internet de las Cosas transforma constantemente. Según MarketsandMarkets, una empresa dedicada a hacer estudios de negocio sobre tecnología, en un reporte publicado en junio del 2024 hacen una proyección económica en donde estiman que:

“…a nivel de IoT Industrial, el tamaño del mercado se proyecta en un crecimiento de $286.3 billones de dólares para el año 2029 desde los actuales $194.4 billones en el año 2024…”

286 billones de dólares. Distintos factores han impulsado este crecimiento:

- Una creciente adopción de tecnologías IoT en diversos sectores industriales.

- La necesidad imperante de mejorar la eficiencia operativa.

Estos elementos han generado en los últimos años un notable incremento en la inversión privada, creando un efecto de retroalimentación que potencia aún más el desarrollo de esta industria. Estamos hablando de un negocio altamente lucrativo, lo que naturalmente atrae a muchas compañías. Algunas adoptan estas tecnologías para aumentar sus márgenes de ganancia, otras para reducir costos operativos y un tercer grupo lo hace porque consideran que es la única manera de mantenerse relevantes en el mercado, evitando ser devoradas por la competencia o caer en la obsolescencia.

2. ¿Por qué la IoT es tan vulnerable?

A diferencia de otras áreas de la ciberseguridad, las infraestructuras IoT tienden a ser más heterogéneas, estas incluyen distintos tipos de dispositivos electrónicos, protocolos de comunicación, modelos de implementación y una gran cantidad de proveedores que, usualmente, no ofrecen ningún tipo de soporte. Imagina una situación en la que estás rodeado de cacharros hechos de plástico que en su interior contienen microcontroladores y un par de sensores de baja calidad con muy poca capacidad de procesamiento. Son dispositivos que no cuentan con un sistema operativo, ni con un sistema de actualización ni mucho menos un sistema de seguridad. Por lo tanto, no se trata solamente de “levantar” este tipo de redes, sino que además hay que proteger estas infraestructuras tanto a nivel digital como a nivel físico. Esto último ya representa un gran desafío por si solo: ¿cómo se podrían proteger una infraestructura de forma exitosa si tienes miles de sensores distribuidos en un radio de varios kilómetros?.

Esta es, precisamente, la gran paradoja de la tecnología: cuanto más moderna se vuelve, más problemas logra resolver, pero al mismo tiempo se hace mucho más difícil de gestionar.

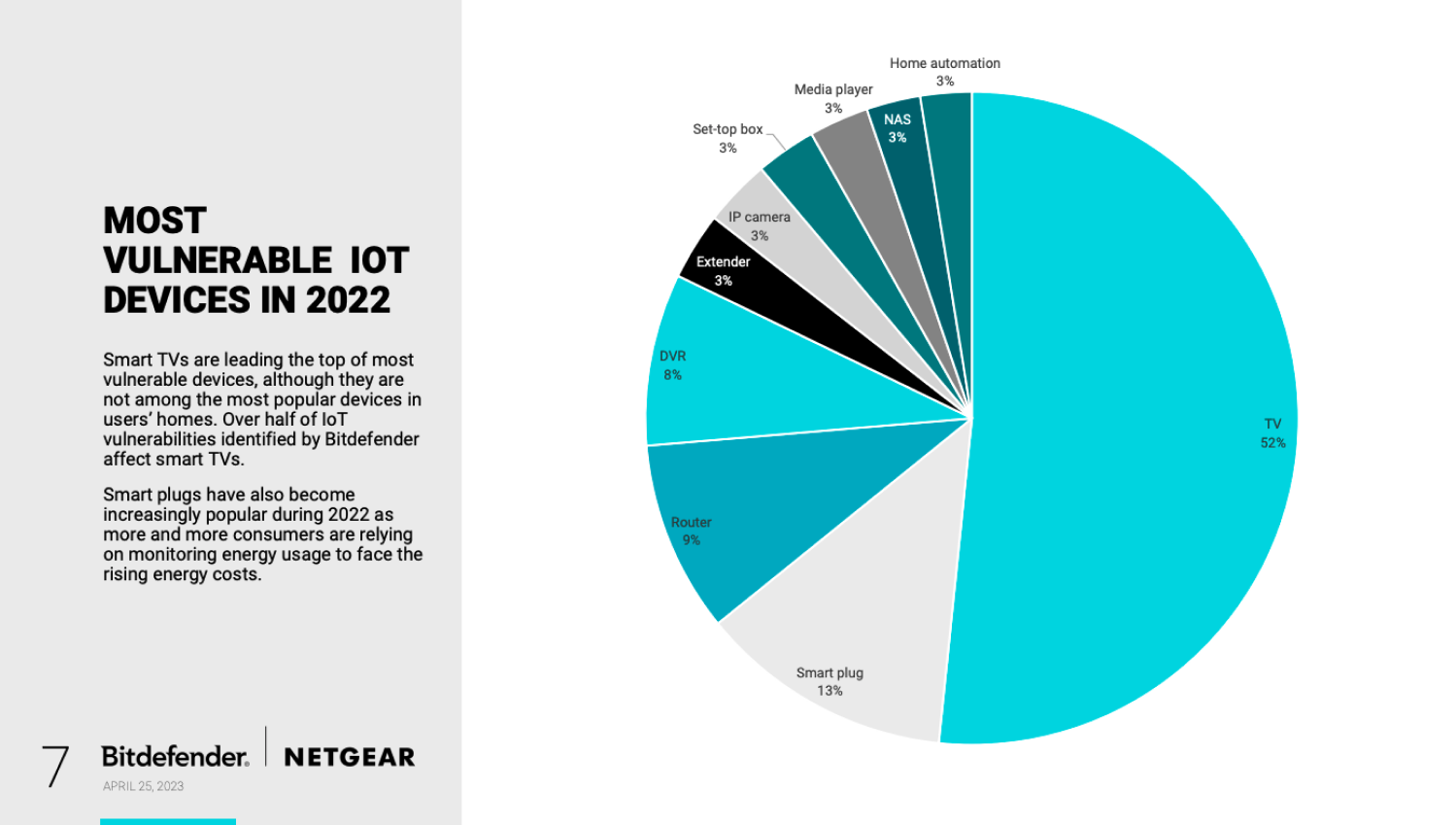

Según la empresa Bitdefender, en el IoT Security Landscape Report (2023), en el continente europeo se encontraron 2.6 millones de dispositivos domésticos, con un promedio de 25 dispositivos por hogar mientras que en EE.UU. el promedio es de 46 cacharros ¡por hogar!. Una auténtica locura, sobre todo si consideramos que estos son víctimas de 8 ciber ataques cada 24 horas. Como indica el estudio, los dispositivos más vulnerables -al menos durante el año 2022- fueron, en primer lugar, los televisores “inteligentes” seguidos por los enchufes “inteligentes”, los cuales registraron un fuerte aumento de ventas ese año debido a la necesidad de monitorizar el consumo de energía producto de los altos precios de la electricidad desde la pandemia en el 2020. En tercer lugar, se sitúan los clásicos routers, esos que te ponen las compañías de internet en tu casa y que vienen configurados por defecto con Wireless Protected Access (WPA), un estándar de seguridad ya bastante obsoleto.

Fuente: IoT Security Landscape Report (2023) - página 7

Uno de los puntos más curiosos de este reporte es que la gran mayoría de los ataques a infraestructuras IoT corresponden a lo que en ciberseguridad se conoce como Common Vulnerabilities and Exposures (CVEs), es decir, vulnerabilidades ya conocidas previamente tanto por proveedores como por cibercriminales. Puedes buscarlas en distintos sitios web que almacenan y catalogan estos incidentes, asignandoles un número de serie y detallando la forma en como funciona el malware, o virus como se le conoce popularmente, que se aprovecha de estas vulnerabilidades.

Este es precisamente el caso del computador industrial Siemens S7 Programmable Logic Controller (PLC), el cual fue vulnerado en el ya famoso y mítico ciberataque Stuxnet en el año 2010. Stuxnet fue un gusano informático desarrollado conjuntamente por Estados Unidos e Israel. Su objetivo principal era dañar la infraestructura nuclear de la planta Natanz en Irán y así torpedear su programa nuclear, específicamente los sistemas de control de centrifugadoras de uranio. Durante el ataque cibernético, alrededor del 20 por ciento de las centrifugadoras en la planta quedaron fuera de servicio. Fue la primera vez que un ciberataque logró dañar la infraestructura del “mundo real”.

Según Colin Finck y Tom Dohrmann en su conferencia A Decade After Stuxnet: How Siemens S7 is Still an Attacker’s Heaven, presentada en la BlackHat Europe en diciembre de 2023, los PLC de Siemens siguen siendo vulnerables a ciertos tipos de ciberataques similares a los de Stuxnet diez años después. Esto plantea una pregunta obvia: ¿por qué un activo tan delicado como esta PLC sigue presentando las mismas falencias de seguridad una década después?. La falta de actualizaciones de software de manera consistente en el tiempo por parte de los fabricantes es una razón que podría explicar este dilema, pero la verdad es que es mucho más complejo que eso.

Fuente: Siemens - SIMATIC S7 300 PLC | Serie S7

3. Infraestructura crítica y geopolítica

Los incidentes de ciberseguridad, lejos de limitarse a conflictos geopolíticos como en el caso de Stuxnet, están mucho más cerca nuestro de lo que pensamos. En marzo de 2023, el Hospital Clínico de Barcelona fue víctima de un ataque de ransomware, un tipo de ciberataque que cifra los datos, es decir, los codifica de tal forma que solo pueden ser accesibles mediante una clave que solo los atacantes poseen y que es proporcionada lógicamente previo pago de una cifra de dinero.

Este incidente implicó el cierre del sistema informático del hospital, la cancelación de 150 operaciones no urgentes y casi 3.000 revisiones de pacientes. Posteriormente, se confirmó que RansomHouse, el grupo criminal involucrado, publicó la totalidad de los datos robados en el ciberataque. Cuando no se paga a los cibercriminales por el rescate de los datos cifrados, los atacantes suelen publicar toda la información sustraída como medida de venganza. En este caso, se trató de aproximadamente 4,5 TB de información que incluía datos de carácter personal de pacientes, profesionales, entidades colaboradoras y proveedores. Las causas exactas que permitieron el ataque aún se desconocen.

No existe un espacio libre de amenazas cibernéticas y dentro de ese paradigma, hay ciertos lugares que por distintos motivos están mucho más expuestos que otros, como pasa en el caso de los hospitales. Las Internet of Medical Things (IoMT), es un concepto nuevo que incorpora a las infraestructuras informáticas sanitarias, es un gran ecosistema que incluye pacientes, médicos, dispositivos médicos y equipos de diagnóstico, todos ellos conectados entre sí mediante la transmisión de información, teóricamente, segura. El reporte de la compañía de ciberseguridad Securin llamado: 2023 State of Cybersecurity for Medical Devices and Healthcare Systems comenta lo siguiente:

“… la sanidad como sector, está clasificada por el gobierno estadounidense como una de las 16 infraestructuras críticas del país. Se ha convertido en un objetivo cada vez más importante para los ciberataques con consecuencias potenciales que van desde interrupciones de la red a equipos médicos comprometidos que podrían conducir a resultados fatales …”

¿De qué forma un ciberataque de estas características podría estar conectado al complejo escenario geopolítico actual? En el caso de Stuxnet, la respuesta está bastante clara, pero en el caso de la infraestructura crítica no militar, la cosa se diluye un poco. Ahora, tomemos en consideración las siguiente variables:

a. En primera lugar, tenemos los grupos denominados Advanced Persistent Threat (APT). Estos grupos suelen estar formados por hackers de élite patrocinados por Estados, los cuales actúan siempre en interés de sus naciones con el objetivo de comprometer la infraestructura crítica de países adversarios. La tensión geopolítica actual incentiva los ataques a sectores como la salud, buscando entre otras cosas, generar desconfianza en el gobierno de turno e inestabilidad interna.

b. En segundo lugar, consideremos la cadena de suministro de semiconductores. Los dispositivos electrónicos dependen de estas piezas para funcionar, y el monopolio de esta tecnología puede ser utilizado como una herramienta de presión geopolítica. Los países que dependen de estos chips, fundamentales para la industria automotriz, la electrónica de consumo, la computación y las telecomunicaciones, enfrentan un riesgo significativo. Aquellos que no puedan fabricarlos o acceder a ellos podrían ver limitada su capacidad de defenderse o competir tecnológicamente.

El conflicto entre EE.UU. y China es un claro ejemplo de esta dinámica. Entre ambas potencias se encuentra Taiwán y, ¿cuál es el principal producto que este país exporta? Semiconductores. De hecho, Taiwán produce más del 50% de los semiconductores a nivel global.

Ambas variables expuestas conectan la industria tecnológica con el escenario geopolítico. Es en este contexto donde se condicionan estándares internacionales, políticas de recopilación de datos así como el fortalecimiento, el deterioro o incluso la destrucción de la infraestructura crítica de un país. La manera en que las naciones gestionen estos aspectos de cara al futuro tendrá una implicación directa en sus relaciones diplomáticas y en la posición que ocupen en el escenario mundial. El problema es que no todos los países tienen la misma capacidad de respuesta y aunque la tuvieran, tampoco existe un manual específico para estas cosas ya que cada país tiene sus propias particularidades. La doctora chilena Carolina Adaros, en su investigación llamada Understanding Cyberrisks in IoT hace una reflexión interesante:

“… la Internet de las Cosas es una disciplina que se centra en varios aspectos técnicos de la protección de un sistema, pero también se enfrenta a problemas de normativa, desarrollo de normas y políticas, economía y comportamiento humano, por lo que es muy necesario que las soluciones de seguridad se analicen desde todas estas perspectivas. ”

4. Una alternativa de respuesta

¿Bueno que pasa entonces con la energía, el agua, el transporte o la industria manufacturera? ¿qué se está haciendo para defender todo esto?. La presión constante en estos entornos hace que la ciberseguridad no sea opcional, y es aquí donde entran en juego normativas como la IEC 62443, una guía que puede utilizar cualquier empresa, dentro de la medida de lo posible, para proteger sus sistemas industriales frente a amenazas cibernéticas. La normativa cuenta con puntos interesantes, como por ejemplo:

- Políticas y procedimientos: Provee estrategias para gestionar la seguridad en automatizaciónes industriales (IEC 62443-2-1).

- División de riesgos: Introducen el concepto de “zonas y conductos” para segmentar redes y controlar posibles ataques (IEC 62443-3-2).

- Componentes seguros: Exige requisitos técnicos a fabricantes de dispositivos críticos, como controladores o interfaces de usuario (IEC 62443-4-2).

Cumplir con esta normativa no solo significa seguir un estándar; implica adoptar una mentalidad de mejora continua en la ciberseguridad, ya que proporciona una base sólida para operar con confianza en un mundo excesivamente conectado. En el caso de la Unión Europea, existen normativas mucho más amplias en lo que respecta a la protección de infraestructuras críticas y que además, por ley, son de cumplimiento obligatorio. Menciono brevemente dos ejemplos:

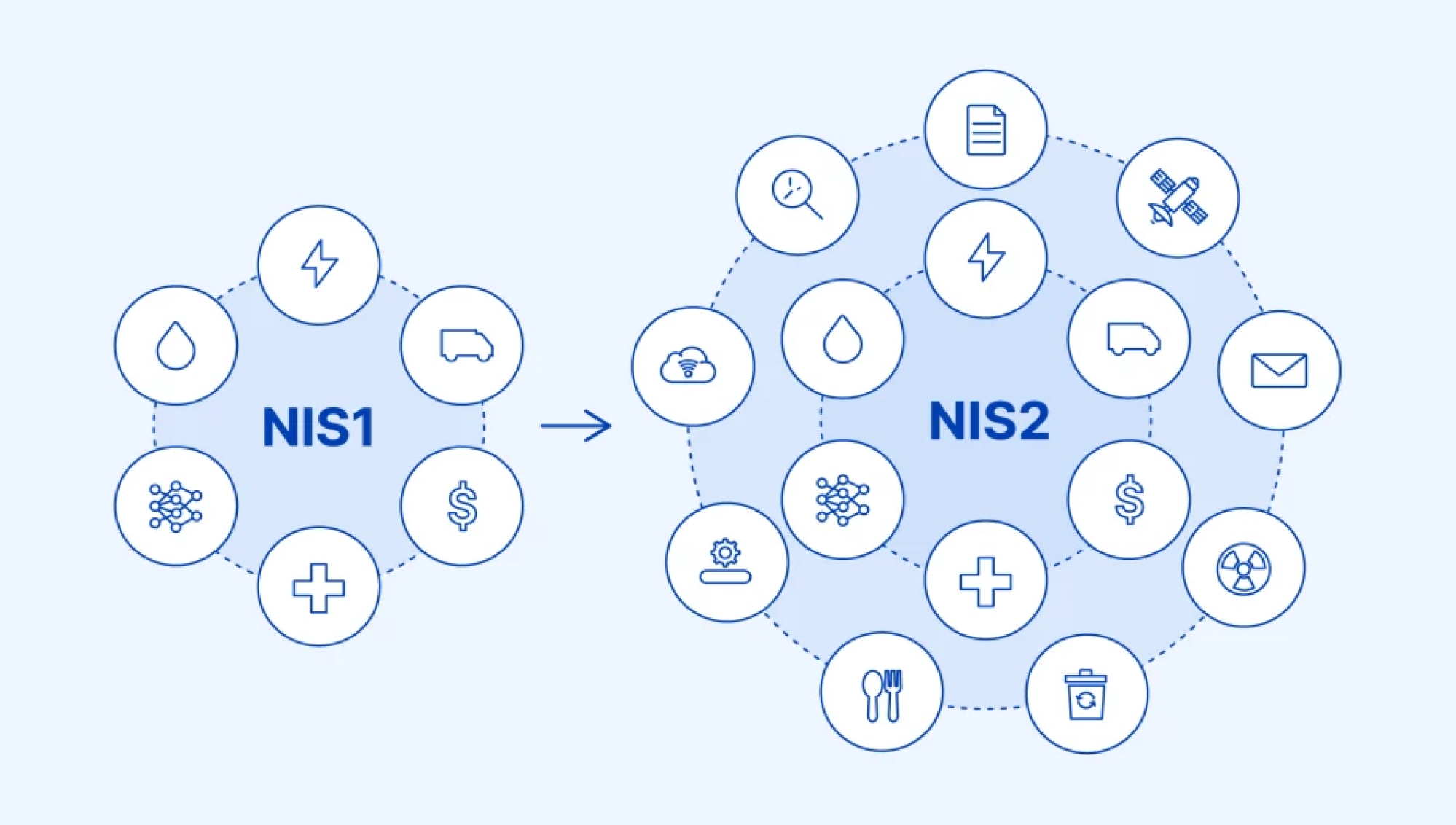

- Directiva NIS2:

Las empresas deben mitigar riesgos centrándose en reforzar la protección de su infraestructura de red y obliga a sectores esenciales como la salud y la energía a reportar incidentes graves en menos de 24 horas. Esto busca garantizar la continuidad de los servicios y las cadenas de suministro.

- Reglamento General de Protección de Datos (GDPR):

Va más allá de las empresas tecnológicas. Protege los datos personales de cualquier ciudadano europeo, asegurándose de que las organizaciones implementen medidas de seguridad robustas y notifiquen posibles incidentes en un máximo de 72 horas.

Fuente: Teltonika - Directiva NIS2 y Ciberseguridad de sus Soluciones de Red

¿Por qué debería importarte esto? Porque, aunque no lo percibamos directamente, las decisiones tomadas en estos sectores tienen un impacto profundo en nuestra vida cotidiana. Estos estándares lo que buscan es protegerte, incluso si no lo notas de manera evidente. Cada vez que enciendes la luz, tomas un tren o utilizas un dispositivo médico, dependes de una infraestructura que podría colapsar sin estas medidas de ciberseguridad.

Piensa, por ejemplo, en cómo afectaría a tu vida la exposición de tus datos personales en un ciberataque mal gestionado o, incluso, la gestión arbitraria de estos datos por parte de corporaciones inescrupulosas. Actualmente este tipo de situaciones ocurre a diario y en general, la sociedad las normaliza, usualmente por ignorancia. Es necesario que te involucres en estos temas, ya que personas como tú pueden marcar la diferencia exigiendo mejores prácticas, apoyando o cuestionando a las instituciones responsables y siendo más conscientes de los riesgos que existen en esta era de redes sociales y ausencia de privacidad.

Parafraseando a la investigadora Carolina Adaros, es imprescindible tener una visión holística de todos los componentes involucrados y un enfoque multidisciplinario si queremos abordar de manera efectiva los desafíos de la ciberseguridad, especialmente en el ámbito de la Internet de las Cosas. Hasta hace algunos años parecía que todo funcionaba de manera independiente, pero los acontecimientos globales recientes —como pandemias, guerras y desastres naturales— nos han demostrado que todos estos elementos forman parte de un mismo ecosistema.

La presente investigación, que, como mencionaba al inicio está dividida en dos partes, pretende ser un punto de partida (al menos para quien la escribe) hacia esta nueva mentalidad, aportando un grano de arena con reflexiones más potentes y completas sobre cómo enfrentarse a estos desafíos históricos.

El Botnet Carna pudo crear un mapa de todas las computadoras públicas en el mundo.

Lee la parte II acá…

4. Bibliografía

3. IoT Security Landscape Report (2023)

4. A Decade After Stuxnet: How Siemens S7 is Still an Attacker’s Heaven

5. Siemens - SIMATIC S7 300 PLC | Serie S7

6. 2023 State of Cybersecurity for Medical Devices and Healthcare Systems

7. Understanding Cyberrisks in IoT

8. Teltonika - Directiva NIS2 y Ciberseguridad de sus Soluciones de Red